それでもスキャンできない場合は

ここまでで 依存関係スキャンの仕組みとその設定について説明しました。しかしそれでもまだ 「WhiteSourceのページに結果が表示されない。」「想定していた結果が出力されない。」ということがあります。このような場合は詳細な原因を調査したり 疑わしい点について WhiteSource社に調査を依頼することになります。そのような調査のために役立つ設定をいくつかご紹介します。

Unified-Agentの実行ログのレベルをDEBUGレベルにする

UAのスキャン実行ログをDebugレベルにすることでより詳細な情報が取得できます。 Debugレベルのログを出力するには UAの実行コマンドに "-logLevel debug" パラメータを追加してください。

java -jar /path/to/wss-unified-agent.jar -c /path/to/wss-unified-agent.config -d /path/to/project/root/directory -logLevel debug

|

スキャンレポートを出力する

Debugレベルのログで確認してもエラーは出ておらず、ファイルのスキャンも実施されている。と言った場合は、実際に WhiteSourceのInventoryに登録された情報をスキャンレポートとして取得することができます。

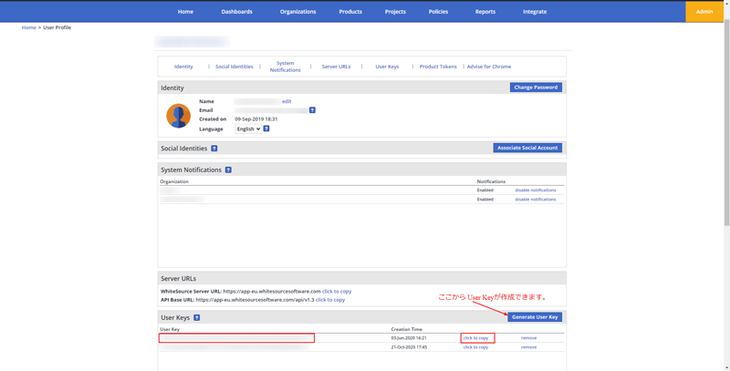

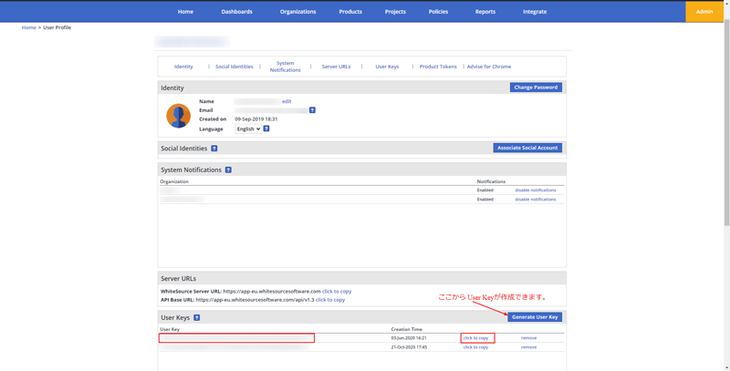

スキャンレポートは、設定ファイルのパラメータ "generateScanReport" を "True" にし、"UserKey" の値に 管理者権限を持ったユーザーアカウントのUserKey (WhiteSourceUI のProfileから確認できます)を設定することで、スキャン実行時に出力されます。

wss-unified-agent.config ファイル(抜粋)

apiKey=********

#userKey is required if WhiteSource administrator has enabled "Enforce user level access" option

userKey="ここに管理者権限アカウントのUserKeyを入力する"

#requesterEmail=user@provider.com

.........

###########

# General #

###########

#offline=false

#updateType=APPEND

#ignoreSourceFiles=true

#scanComment=

#failErrorLevel=ALL

requireKnownSha1=false

#generateProjectDetailsJson=true

# このパラメータをコメントアウトし、true にします。

generateScanReport=true

WhiteSourceのUser Profile から UserKeyをコピー

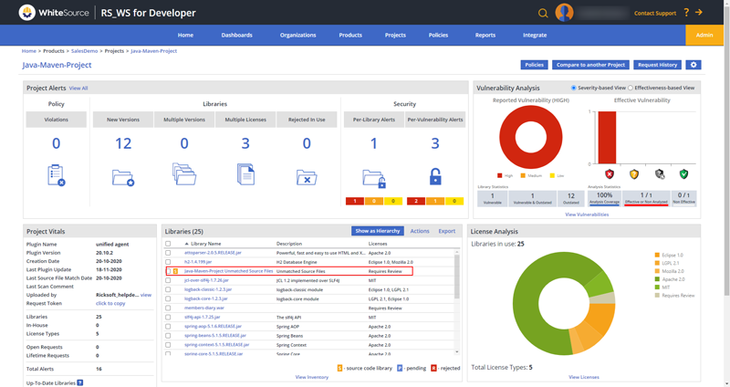

スキャンレポートは リンク先のようなフォーマットで出力され、UAでスキャンし、脆弱性データベースと突き合わせて特定したオープンソースコンポーネントの情報、および脆弱性情報が確認できるので、特定されているファイルと特定されていないファイルを把握することができます。

Unmatched Source Files 機能を使う

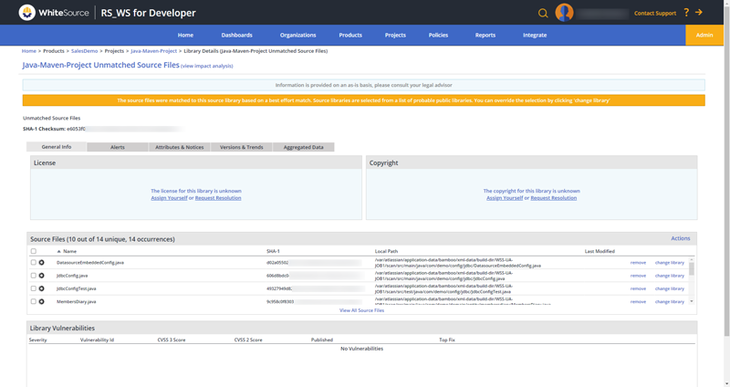

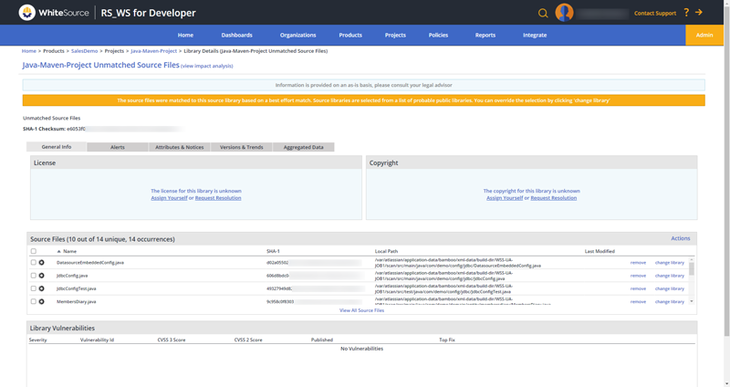

UAでスキャンしたSHA-1チェックサムと一致するファイルが脆弱性データベースに存在しなかった場合、オープンソースコンポーネントとして特定されずInventoryに登録されません。このため誤検出、更にはそのファイルの存在すら気づかない可能性があります。このようなリスクを回避する方法として、Unmatched Source File機能があります。

この機能を使うと、UAでスキャンしたが特定できなかったファイルの情報を Inventoryにアップロードします。WhiteSoruce UIでは Unmatched Source Files として検索できますので、検索したファイルが オープンソースコンポーネントであったり、脆弱性が存在する可能性があるなど、いわゆる偽陰性(False Negative)の疑いがあるとして、WhiteSource社に 検証を依頼することなどに活用できます。

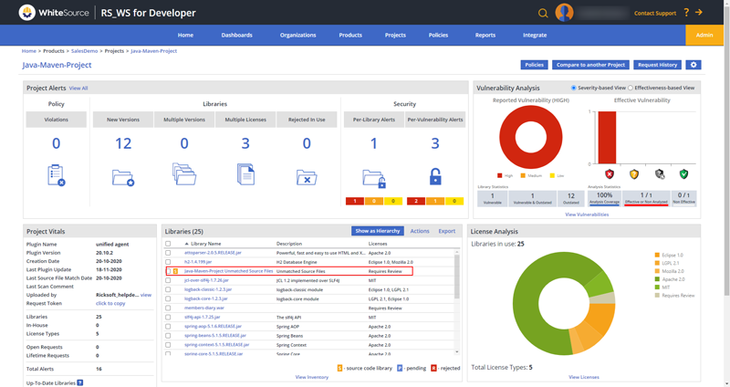

Unmatched Source Files は、Projectダッシュボードの Librariesセクション の中の "<project名>_Unmatched_Source_Files" に格納されています。

ここに記載されているファイルのSHA-1チェックサムなどの情報を付けて、WhiteSoruce社に調査をリクエストします。

Unmatched Source Filesの設定は、WhiteSource UI から行います。詳細はこちらのページをご覧ください。

Matching Libraries by Filename 機能を使う

この機能は、"SHA-1チェックサム"から オープンソースコンポーネントとして特定できなかったファイルについて、そのファイル名と 脆弱性データベースに登録されているメタ情報で突き合わせることができます。この機能でスキャンされたファイルは、Inventoryでは "Matched by Finename" と表示されます。設定方法はこちらのページをご覧ください。

検索できたメタ情報のみで特定するため信頼性は下がりますが、Unmatched Source Files 機能と同様、偽陰性を発見することにつながります。ただしファイル名でも一致しなければ Inventoryには登録されないため、正常に特定できなかったファイルをよりInventoryに登録したい場合は、Unmatched Source Files 機能を利用したり、併用することをお薦めします。

Jira - アジャイル開発

Jira Service Management - ITSM

Confluence - ナレッジ管理

Rovo - AI

Teamwork Collection

Service Collection

Strategy Collection

Miro

Workato

Loom

Loom Atlassian Guard

Atlassian Guard Jira Service Management

Jira Service Management Customer Service Management

Customer Service Management Assets

Assets Rovo

Rovo Focus

Focus Jira Align

Jira Align Talent

Talent